Termos de Segurança Cibernética Os Proprietários de Negócios Devem Saber

Traga seu próprio dispositivo (BYOD)

- Essa é uma política adotada por muitas empresas para economizar custos enormes no fornecimento de sua força de trabalho com smartphones e computadores, já que a propriedade desses dispositivos se tornou tão predominante. No entanto, esse tipo de política implica algum risco, pois os funcionários podem lidar com informações confidenciais da empresa e podem não ter as precauções de segurança adequadas em seus dispositivos. [Leia o artigo relacionado: O que é BYOD? Dispositivo) ] Negação de Serviço Distribuída (DDoS)

- Esse tipo de ataque cibernético ocorre quando um computador ou uma rede é afetado por um grande número de solicitações de acesso. O sistema é inundado por solicitações que os invasores podem gerar usando servidores e computadores seqüestrados. Os servidores não conseguem lidar com todas essas solicitações e falham como resultado. Os hackers costumam fazer isso explorando servidores DNS (Domain Name System), que são essenciais para conectar os computadores do mundo. Com ataques DNS, os invasores podem redirecionar milhares, senão milhões, de computadores para os servidores de seus destinos. Detecção e resposta de endpoint

- Essa é uma estratégia de segurança que analisa todas as atividades da rede e investiga qualquer atividade suspeita. O software de detecção e resposta de endpoints é o principal protetor contra ataques que vêm da conexão entre a rede de um serviço e o dispositivo de um cliente. Ele usa várias soluções de software e se esforça para ser uma solução preventiva em vez de reativa. Honeypot

- Essa é uma estratégia de segurança preventiva que envolve a configuração de um servidor "isca" que parece legítimo e parece conter dados valiosos , mas é um chamariz. A segurança pode saber instantaneamente quando um honeypot é alvo de hackers e usar o incidente como uma forma de atacar e encontrar vulnerabilidades em seus servidores reais. HTTP vs. HTTPS

- Protocolo de Transferência de Hipertexto é a linguagem comum das redes e como os computadores trocam informações pela internet através dos navegadores da web. Hypertext Transfer Protocol Secure é a mais nova iteração do sistema e muito mais segura. HTTPS criptografa essas trocas para evitar que sejam interceptadas e exploradas por forças externas. O HTTPS está se tornando o padrão para sites, mas muitos ainda são executados em HTTP. Sistema de detecção de invasão

- Esse é o sistema usado para monitorar atividades suspeitas em uma rede e alertar especialistas em segurança quando um comprometimento for detectado. Informações de segurança e gerenciamento de eventos (SIEM) é uma forma que incorpora uma grande quantidade de logs e análise de atividade de rede Keylogger

- Este é um programa instalado por meio de explorações ou malware que registra as teclas digitadas pelo usuário e as reporta para o atacante. Isso pode revelar nomes de usuários, senhas e outras informações confidenciais Screen scraper

- Este é um tipo semelhante de programa para um keylogger. Ele grava a entrada que entra em um dispositivo de exibição, basicamente registrando o que está na tela e enviando-o ao atacante Malware

- Este é o termo genérico para qualquer código ou programa mal-intencionado destinado a danificar computadores, roubar informações ou servir outros fins criminosos. O malware inclui vírus, cavalos de Tróia, worms, rootkits, spyware e ransomware. Gerenciamento de dispositivos móveis (MDM)

- Esses sistemas permitem que as empresas monitorem e ajam quando o dispositivo de um funcionário pode estar comprometido. Os sistemas podem incluir software de prevenção contra roubo, proteção na nuvem, criptografia de e-mail e mensagens e a capacidade de limpar o dispositivo de dados confidenciais. Autenticação multifatores

- Esse protocolo de segurança exige que os usuários forneçam duas ou mais formas de autenticação de identidade para acessar uma rede. Isso pode incluir várias senhas, chaves físicas ou fatores biométricos, como um leitor de impressão digital. Nota do editor: Procurando por uma solução de logon único (SSO) para sua empresa? Se você está procurando informações para ajudá-lo a escolher o que é certo para você, use o questionário abaixo para ser contatado pelos fornecedores com informações adicionais:

Phishing

- Esta é uma tentativa de obter informações confidenciais de vítimas de forma fraudulenta usando e-mail ou outras formas de mensagens. Spear phishing é uma forma sofisticada de fraude que atinge pessoas específicas e é precedida por pesquisa e reconhecimento para convencer a vítima de que é uma fonte legítima. A melhor maneira de impedir tentativas de phishing é exigir verificação externa ao trocar informações confidenciais, como senhas e chaves. Ransomware

- Essa forma de malware criptografa os dados de uma rede e os mantém como reféns até que os usuários paguem um resgate , geralmente na forma de criptomoeda não rastreável. O Ransomware ameaçará liberar informações confidenciais para o público ou continuar bloqueando usuários, tornando uma empresa incapaz de executar seu serviço. Sandboxing

- Essa é uma técnica preventiva para as empresas testarem códigos legítimos. Ele coloca em quarentena códigos suspeitos, como possíveis malwares, e os executa em um ambiente isolado, onde não pode causar nenhum dano. Spoofing

- Esse é o ato de aparecer fraudulentamente como uma fonte diferente. Os hackers falsificarão os endereços de e-mail para aparecerem como se fossem de certas empresas. Eles poderiam usar isso para induzir o destinatário a desistir de informações confidenciais ou baixar malware. Uma forma mais avançada é a falsificação de IP, que faz com que um site pareça legítimo. Em seguida, a vítima é inadvertidamente redirecionada para um endereço falso, onde os invasores podem baixar malware. Rede virtual privada (VPN)

- Isso permite que os usuários acessem com segurança os dados e aplicativos seguros da rede por meio de uma conexão à Internet não segura. São comuns entre empresas que mantêm determinados aplicativos e dados em uma rede segura, mas possuem funcionários remotos. Isso ajuda a garantir que os invasores não possam interceptar dados confidenciais por meio da conexão.

6 Maneiras de melhorar seu processo de contratação

Contratar novos talentos é uma parte inevitável e crítica de ser um líder de negócios, e é mais complicado do que apenas analisar aplicativos e entrevistar candidatos. Se o processo de contratação não for executado suavemente, poderia dissuadir possíveis candidatos. Aqui estão seis dicas para construir e melhorar seu processo de contratação.

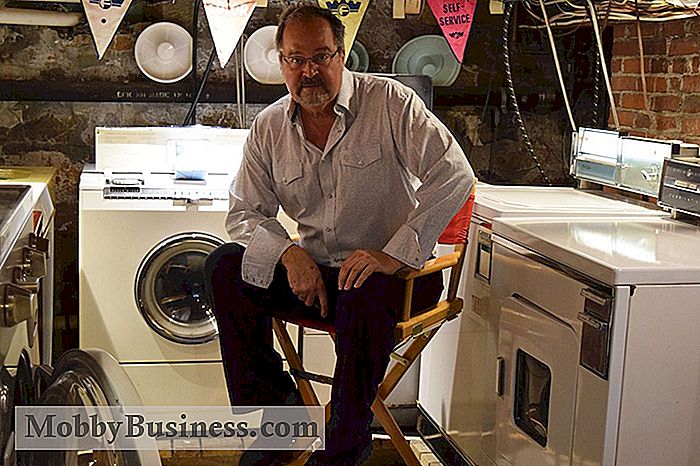

Do coletor da máquina de lavar roupa ao detergente No-Suds King

O palestrante que deu o nosso endereço na minha formatura na Universidade de Boston foi G. William Miller, então atual presidente do Federal Reserve Board. Ele nos disse que seríamos uma geração com sete carreiras ao longo de nossas vidas. Eu estou no número três Carreira número um: O negócio do restaurante como garçom e garçom.