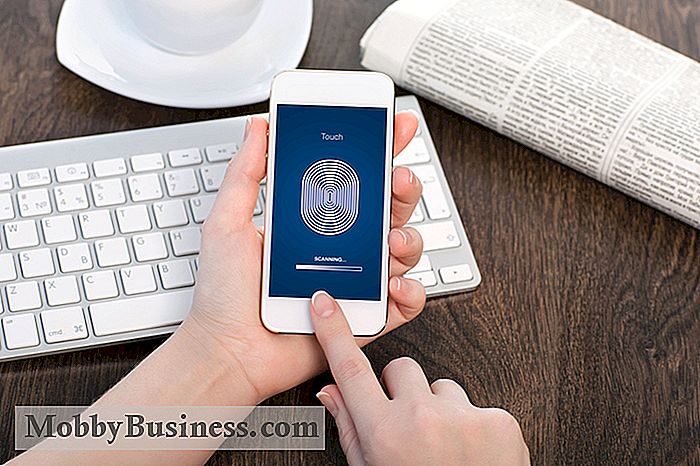

BYOD Segurança: 5 Estratégias de Prevenção de Riscos

O movimento BYOD (trazer seu próprio dispositivo) está forte e não mostra sinais de desaparecer tão cedo. Mas para muitas empresas que hesitam em adotar BYOD, não é a ideia ou o processo de levar um dispositivo pessoal para o trabalho que os impede de participar - são os riscos de segurança inerentes ao BYOD para uma empresa.

"A tendência BYOD é aqui para ficar, com os empregadores cada vez mais aceitando seus benefícios, como menores custos de hardware, maior acesso dos clientes aos funcionários e satisfação dos funcionários ", disse Gerald Hetrick, diretor de operações da Vox Mobile, um provedor de soluções de mobilidade empresarial. O analista da indústria Gartner também prevê que até 2017, mais da metade de todos os empregadores exigirão que os funcionários usem seus próprios dispositivos para fins de trabalho, acrescentou ele.

No entanto, a segurança ainda é uma preocupação para muitas empresas e empresários. "Apesar da crescente aceitação do fenômeno BYOD, permanecem graves preocupações com a segurança, incluindo a possibilidade de dados caírem em mãos erradas por meio de dispositivos perdidos ou roubados ou práticas de segurança negligentes por parte do proprietário do dispositivo", disse Hetrick. Com essas preocupações, as empresas devem abordar o BYOD criando uma estratégia com foco em segurança e executável. Ao fazê-lo, eles podem maximizar os benefícios do BYOD enquanto minimizam seus riscos, disse Hetrick. "A chave para evitar uma violação de segurança é desenvolver e implementar políticas sólidas", disse ele. Para ajudar as empresas com sua estratégia de BYOD e reduzir os riscos de segurança de BYOD, a Hetrick compartilhou as seguintes dicas sobre a criação de uma política BYOD eficaz e focada em segurança.

1. Definir padrões - Criar uma política de uso aceitável

Definir padrões para usuários estabelecendo uma política de uso aceitável. Também referida como uma política para dispositivos móveis, uma política de uso aceitável descreve as regras e protocolos de BYOD para toda a empresa. Isso deve envolver uma discussão das partes interessadas que abranja as regras de BYOD no momento atual e no futuro. Também deve ser estabelecido um comitê para promover e controlar a política.

2. Identificação - defina e segmente usuários e grupos de usuários.

É essencial identificar usuários, grupos de usuários e outras categorias para participantes do programa BYOD. Dessa forma, o comitê e os administradores do BYOD podem estabelecer restrições e concessões - como aplicativos e conteúdo - com base nesses indivíduos, grupos e tipos de dispositivos. Isso também ajuda o comitê a avaliar as implicações financeiras do programa BYOD, como as regras que governam as despesas comerciais em relação aos dispositivos dos funcionários.

3. Execução - Tornar os funcionários responsáveis.

Peça aos funcionários que revisem a política de BYOD e exijam uma assinatura como reconhecimento das regras e sua conformidade necessária para participar do programa. Sessões de treinamento também podem ser necessárias para ajudar os funcionários a entender suas obrigações sob a política de uso aceitável. Certifique-se de também fornecer aos funcionários o (s) nome (s) de quem eles podem contatar se tiverem alguma dúvida ou precisarem de suporte.

4. Execute - Escolha e inicie uma plataforma BYOD.

Pensar no futuro é fundamental. Ao escolher uma plataforma de mobilidade, o comitê deve ter em mente as necessidades atuais de tecnologia e segurança da empresa, bem como antecipar os requisitos futuros. É fundamental escolher uma plataforma que seja ágil e escalável o suficiente para não apenas acompanhar as demandas dos usuários e proteger os ativos corporativos, mas também acomodar as tecnologias emergentes.

5. Ajuda - Fornecer suporte a dispositivos de propriedade do usuário.

O Think BYOD significa que as empresas não precisam mais fornecer suporte técnico a funcionários que usam seus próprios dispositivos? Esse é um erro que pode levar a violações de segurança e a uma menor satisfação no trabalho dos funcionários. Ao fornecer suporte, as empresas podem ajudar os funcionários a gerenciar dispositivos e controles de acesso, descobrir possíveis vulnerabilidades e reforçar as políticas de BYOD. O suporte deve abranger todos os estágios do BYOD, desde o onboarding do dispositivo até o provisionamento e a desativação.

Originalmente publicado em

Mobby Business

Os melhores tablets de negócios para empreendedores 2018

Os tablets são usados extensivamente em pequenas empresas e empresas internacionais. Em 2016, o New York Times informou que aproximadamente 50% de todos os iPads de alta qualidade estavam sendo vendidos para clientes corporativos. Empreendedores inovadores estão usando tablets como sistemas de ponto de venda, cardápios interativos, sistemas de inventário e, em lugar de configurações tradicionais de processamento de cartão de crédito.

3 Grandes desafios de conformidade enfrentados pelas pequenas empresas de hoje

Além de garantir que todas as suas operações diárias estejam funcionando sem problemas, os proprietários de negócios precisam garantir que estejam acompanhando as leis de negócios locais e federais mais recentes. Isso não é barato - uma pesquisa recente do The Workforce Institute da Kronos indica que pode custar até US $ 100.